(实战)记一次对steam盗号病毒的发明到拿下病毒的办事器

来源:互联网 编辑:wan玩得好手游小编 更新:2025-11-05 11:43:16 人气:

文章来源:家国安然

事情起缘

事情起缘于上周的一个无聊的周末,周末老是无聊而又乏味,好基友每周也准时约我吃鸡,可何如我这个穷逼买!不!起!号!怎么办呢?对!卡盟,随便百度了一个某某卡盟,果然里面各种各样的游戏的账号都有,并且大部分的都是黑号,至于什么是黑号就不多说了(像这种倒卖黑号的也是一条产业链),就随便下了个订单。

果不其然,其实不是简简单单的直接发账号密码给你,并且还需要你下载所谓的登录器,有些安然意识的知己都晓得陌生可履行的文件万万不要随便往运行。

下载下来后,AV软件不出所料的报红了。

可是我头铁啊,不怂!直接解压添加白名单一气呵成运行软件,运行后我傻眼了,what??软件竟然在跟长途办事器做交互。

起初我以为这只是纯挚的从长途办事器上下载账号所需的文件罢了,巨匠都晓得当steam在新的一台电脑上登岸的时候是要登岸验证的,其实这类的绕过验证的情理也很简单,steam登岸的时候在根名目 发作了两个文件类似于cookie,估量是那些盗号者通过不为人知的手段盗取到号者的秘钥文件然后统一到长途办事器,在然后下载到当地替换文件从而到达了绕过验证的操作。

确实,这台办事器只是简单的储存账号的秘钥文件,可是!!可是!!登岸受权软件这个小碧池背着我又偷偷的在后台弄小动作,还好AV软件给我及时的拦了下来,省往了进一步对软件行为的说明。竟然!在Windows的名目下出产个shell文件夹,里面还是有一套ms17-010东西,嗯?给你钱了还要弄我一波内网?这谁乐意啊。

信息探测

由于前面已抓到了该软件跟办事器交互的ip,既然是跟盗号有关的我第一个念头想到的就是威胁谍报,直接把该ip丢到了微步在线的威胁谍报看看能不克不及寻到什么线索,果不其然在五月份的时候就有用户标志出了此IDC办事器是用于steam盗号的,且爆出了疑似该办事器的所有者的一些关系 关联方式。

虽然获得了一些可能跟该办事器有关的一些信息,或许这些信息对后续需要爆破时制作密码表是有必定的辅佐的,爆破属于后续且我们此刻还对该办事器一无所知,还不清晰开放了哪些端口提供哪些办事,废话不多说上nmap一整理扫描再说。

Nmap -sV -Pn -O -A 4x.xx.xx.95,获得以下信息,旁边件使用的是Apache2.4.39版本,办事器是Windows server 2008 R2,且开放的web端口是90,1433的mssql数据库端口也是对外网开放的(这里我们可以结合上面获得的信息制作密码表对数据库进行爆破)。

上面只是对该办事器的一些端口信息初步的探测,接下来我们在用nmap自带的破绽足本进一步对主机的破绽进行探测,nmap –script=vuln 4x.xx.xx.95这里是操作nmap足本对目标主机进行查抄是不是存在常见的破绽,且假如存在破绽nmap也会给出响应的cve编号,然后我们在操作kali自带的metasploit渗透框架进行对应的cve编号搜索验证操作。

很遗憾,这里就探测出了一个有cve编号的破绽cve-2014-3566,该破绽是属于ssl3.0的信息泄露破绽可进行旁边人攻击,这里我们就不深进研究了(现实操作的可能性不大)。

那末接下来就让我们看看该主机所开放的90端口都有什么web办事吧,假如是采用cms套件搭建的网站那对于我们后续进一步的渗透可能会有所辅佐,可遗憾的是该主机所能拜候的web端口并未创设起任何的办事。难道真的只能通过爆破1433数据库了?爆破成不成功先不说,爆破所花费的时间也是大批的,且直觉告诉我,这台办事器应该只是提供账号秘钥的存储与下载,就不花费太多的精力在上面了。

柳暗花明

合法我一筹莫展的时候,思路又回到了起始点,该受权登录器我还没好好的往说明呢,起初只是通过杀毒软件的拦截简单的进行揣摸罢了,正好微步在线有个虚拟沙箱,扔进往跑一边看看。果然是盗号软件,赤裸裸的按键记录行为。

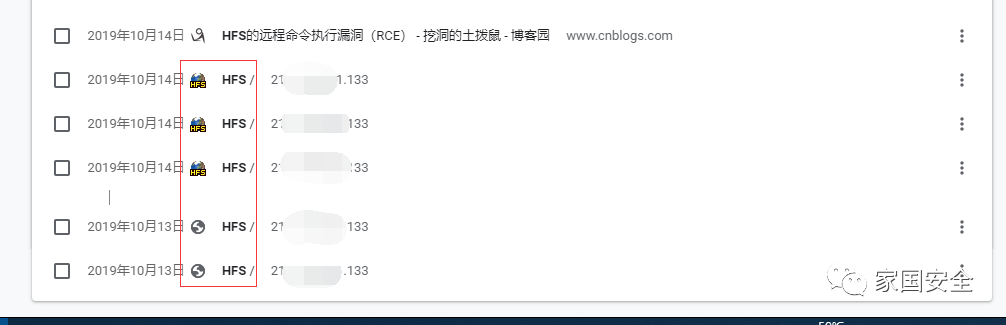

接下来在看看该盗号软件的履行流程,发明该软件开释出来的子程序还有跟别的一台办事器有HTTP交互,且该办事器上的Windows.zip文件恰是那套ms17-010的内网扫描东西。

这里直接抓到了有交互的web端口,我们拜候之….看看病毒传布者是用什么容器来搭建的web办事,用的是HttpFileServer v2.3 b 271 随波汉化版,随而网上查阅了相关的材料,发明该版本存在高危长途代码履行破绽随即进行了验证,由于验证时使用了shutdown -s -t 1以致了办事器关机,后面估量病毒传布者发明本身办事器被弄了就下线了该办事,更多详细的步调也没能及时截图下来。(关于HFS的说明可参考安天检验测验室公布的文章https://www.antiy.com/response/hfs.html)。

拿下权限

办事器关停了一天,不外这样也好最少市面上的软件无法从办事器上下载恶意软件进行传布了,我以为此事到这来就要结束了,可谁曾想网站又从新开起来了,只不外换了别的一种搭建办事器。这刺目耀眼的phpinfo.php想都不消想百分之百是用PHPstudy搭建的。

Phpstudy?这让我不由想到了个把月前爆出的后门事件,也是妥妥的属于高危长途代码履行破绽啊。至于phpstudy后门事件我这里也不多说了,就简单的说一说所可能存在后门的特性。

后门代码存在于extphp_xmlrpc.dll模块中的,这里我们可以翻开phpinfo.php文件通过扫瞄器Ctrl+f键快速的搜索查抄是不是它调用了xmlrpc这个模块。

果然是有调用这个xmlrpc模块的,我估量这个病毒的传布者其实不是很存眷安然这一块的,前面的hfs早在15年就爆出有长途履行破绽,此刻从新搭建了办事还是有后门的(不由笑出了声,可见存眷安然谍报的主要性),接下来就是验证破绽后门是不是可以操作了,我们先用火狐扫瞄器对他简单的抓包在从新构造数据包发送看看。

因为后门的特性所以需要对构造的恶意代码echo system(‘whoami’);进行besa64编码才可履行成功。

然后发完包后再点击从新发包后的连接查抄所有返回的响应页面,果不其然的成功履行了whoami号令已可以确认该phpstudy是存在后门的。

为了能更直不雅的展现出来也为了便利,我们用burp来抓包发包,设置好到burp的代办代理后刷新一遍便可以抓到扫瞄器的发包了,在然后Ctrl+r发送到burp的Repeatr测试发包,这里尝尝net user的号令看看都有哪些用户。

号令一样的履行成功了,在systeminfo看看系统的信息……过了好久办事器毕竟回包了,竟然安装了330个补丁包!!!估量是关他办事器时感到了警觉把能打的补丁都打上了吧,可他万万没想到破绽不是出在系统的。

接下来在netstat -an看看都开了些什么端口,好对下一步进行工作有辅佐,果然是操作肉鸡的办事器,大批的ip跟办事器的8000端口有tcp流量。

为了不引发办理员的警惕这里使用net user administrator看把守理员账号上次的登岸时间是几许然后我们在添加本身的账号进往,这里算是个小技巧吧不像第一次验证破绽的可用性时直接把人家机子给关机了,八点的时候登岸的,此刻已清晨了,估量办理员已睡觉了可以放开手往干了。

之前net user的时候有mysql这个账号那末我们就新建个mysq1的账号把L模仿成数字1,或可以在账号后面加个$用于隐躲账号,这样最少在办理员草率的情况下新建的账号能存活一段时间。

万事具有只欠连接端口了,检验测验了一下默许端口3389发明连接掉败,我估量多是办理员编削了默许端口,没事,上nmap来一波-p 1-65355端口扫描,把所有开放的端口都给它扫出来,可以看到原本的3389被办理员编削成了33890。

开启小飞机代办代理连接之…….成功拿下病毒代办代理办事器。

翻了翻材料,今朝已盗取到了1061个吃鸡账号。

盗号的太可恶了,把他的远控马全给下了也把盗到的账号数据也给清空了,最后留张图清日志走人。

注:任何未经受权的进侵都是背法的,本文只供参考与学习!

某单位花197万解密勒索病毒!

警方重拳冲击“暗网”网站,暗网黄色论坛落网

独特论坛永久关闭,站长被立案查询拜访!

欢迎玩家到【 wan玩得好手游】查看最新变态版手游攻略,只需要在百度输入【 wan玩得好手游】就可以浏览最新上线送满vip的变态手游攻略了,更多有关手游的攻略和资讯,敬请关注玩得好手游网!